Amazon.com: 0.1. LEGAL & DATA, Agreement: Legislación y acuerdo. (GUIA DE PENTESTING SOLOMONGO™ | Manual de Auditoría de Seguridad Informática (hacking ético).) (Spanish Edition): 9788409401680: CEH, solomongo: Libros

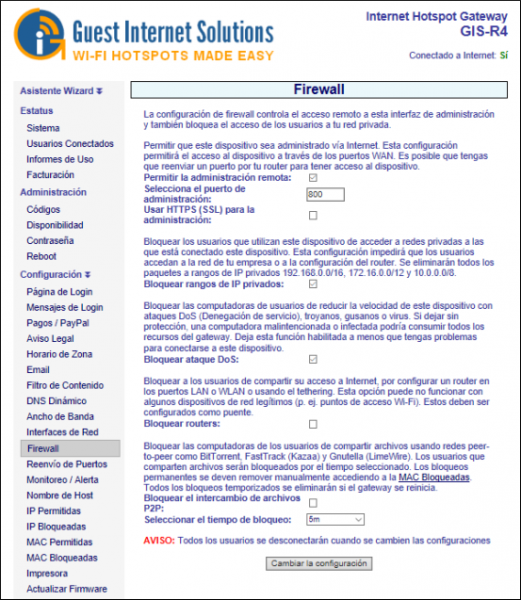

Descubra amenazas de los puertos abiertos y mejore la seguridad con herramientas de análisis de puertos | ManageEngine Blog

CDA - Centro Despachantes de Aduana de la Republica Argentina - Sobre los virus y "troyanos" que infectan el sistema portuario

Un caballo de Troya para Scholz? Un Gobierno alemán dividido aprueba la entrada de China en el puerto de Hamburgo | Macroeconomía

Electronica Troya - 🔴 SWITCH 8 PUERTOS NEXXT 🔴 🔥 Conmutador de 8 puertos para ethernet gigabit 🔥 Descripción: Naxos800 🔥 Montaje: No 🔥 Material: Plastico VISITANOS!!! ---GUAYAQUIL--- 📌 Electrónica Troya en